Guia Prático do Encarregado pelo Tratamento de Dados – DPO – LGPD

Conheça os papéis e responsabilidades do Encarregado – DPO na LGPD e GDPR Este artigo é um guia prático e completo que irá abordar os seguintes tópicos: Contexto da LGPD com foco na atuação do Encarregado – DPO Quais são as principais atividades e responsabilidades do Encarregado – DPO frente à LGPD e GDPR Como […]

TELETRABALHO (home-Office) e a Segurança da Informação

Conheça os principais riscos e controles de Segurança da Informação para o home-office. Devido ao cenário de pandemia (COVID-19), a ameaça de indisponibilidade de acesso físico concretizou-se para muitas empresas. Mesmo as indústrias que mantém suas operações, tiveram que direcionar a área administrativa, em muitos casos, para o home-office, por medida de proteção à segurança […]

Lei Geral de Proteção de Dados e a Engenharia Social

Nova ameaça de Engenharia Social frente à LGPD. Caso não esteja familiarizado(a) com o tema ‘Engenharia Social’, segue um artigo que escrevi explicando um pouco sobre o tema. https://www.pdcati.com.br/ameacas-virtuais-engenharia-social/ Qual será a relação da Lei Geral de Proteção de Dados Pessoais (LGPD), com uma técnica utilizada por cracker (criminoso virtual), para efetuar ataques virtuais e […]

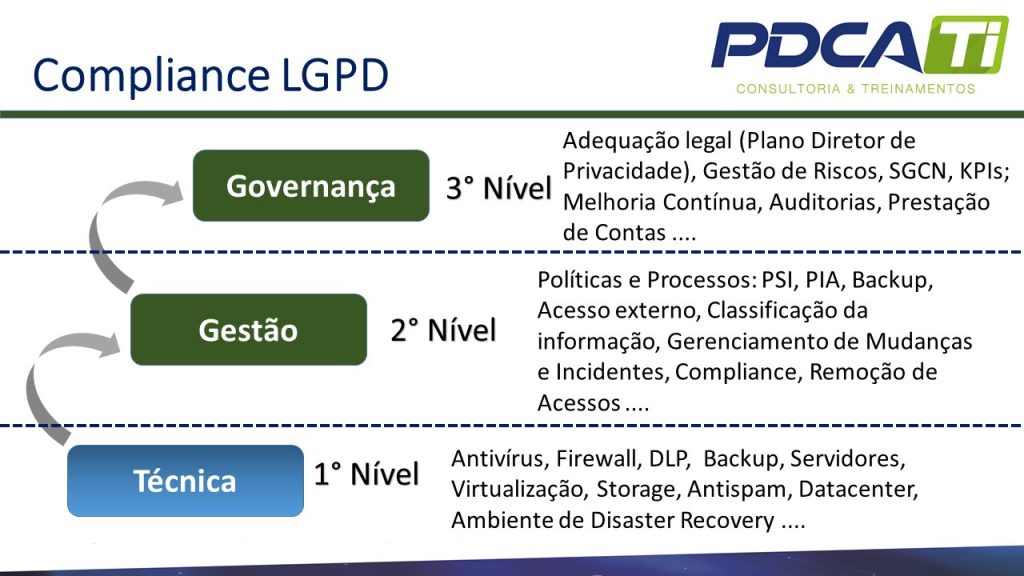

Principais erros na estruturação dos controles da LGPD

Principais erros na estruturação da LGPD

Antes do projeto de LGPD, os controles básicos de TIC

Lei Geral de Proteção de Dados Pessoais – Premissas Antes de implementar os controles específicos da LGPD, é recomendado que a empresa já possua uma estrutura de boas práticas voltadas à gestão de TIC e Segurança da Informação, possibilitando assim, um nível de maturidade adequado à implementação dos demais controles exigidos na LGPD. A seguir, […]

Mitigação de Riscos de Segurança da Informação – PDCA TI

Olá, ontem (14/05/19), postei a divulgação da vulnerabilidade crítica da MS (CVE-2019-0708) que explora uma falha no RDP (Remote Desktop) – Link da publicação no Linkedin: https://www.linkedin.com/feed/update/urn:li:activity:6534224197328130048 Hoje, pretendo falar de alguns conceitos de Segurança da Informação que irão reduzir drasticamente a exploração deste tipo de falha no ambiente, visto que todo mês surgem novas […]

Ameaças Virtuais – Engenharia Social

O artigo tem o propósito de apresentar de forma breve e clara as técnicas mais utilizadas em Engenharia Social. A Engenharia Social é uma das técnicas utilizadas por Crackers para obter acesso não autorizado a sistemas, redes ou informações com grande valor estratégico para as organizações. Os Crackers que utilizam desta técnica são conhecidos como […]

A importância da Política de Segurança da Informação (PSI)

Política de Segurança da Informação (PSI) – O que é? O objetivo da Política de Segurança da Informação “PSI” segundo a ISO 27002 é: Prover orientações da Direção e apoio para a Segurança da Informação de acordo com os requisitos do negócio e com as leis e regulamentações relevantes A PSI define as “regras do […]