Lei Geral de Proteção de Dados Pessoais - Premissas

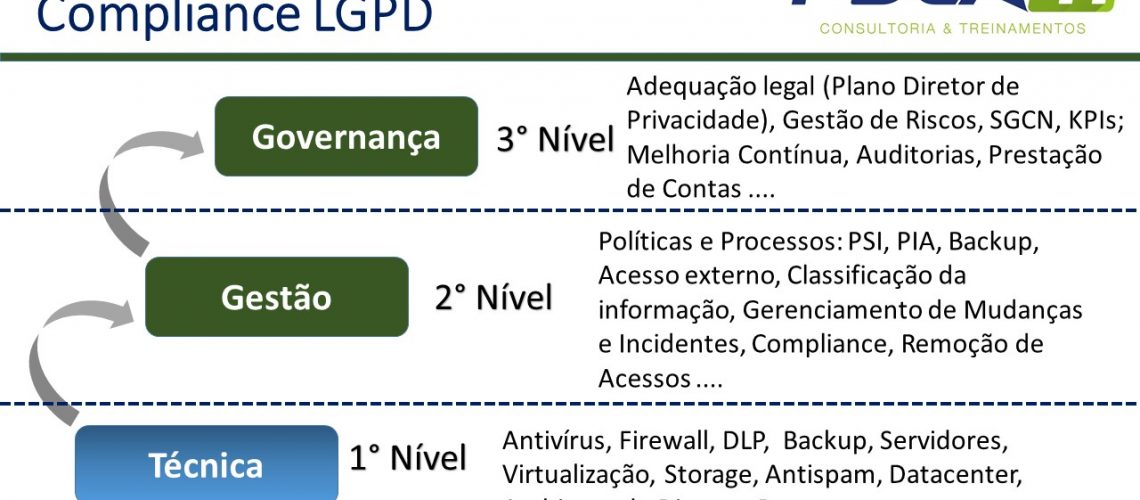

Antes de implementar os controles específicos da LGPD, é recomendado que a empresa já possua uma estrutura de boas práticas voltadas à gestão de TIC e Segurança da Informação, possibilitando assim, um nível de maturidade adequado à implementação dos demais controles exigidos na LGPD.

A seguir, uma lista resumida e inicial dos principais controles, processos e recursos tecnológicos, as quais as empresas podem ter, independentemente de ser um controle para atender a LGPD ou não, visto que são cenários recomendados por diversas boas práticas de mercado (ISO 27001, ISO 27005, ISO 31000, ISO 22301, COBIT, ITIL, NIST e outras).

Estrutura Tecnológica - LGPD:

- Firewall de perímetro configurados de forma a minimizar os riscos de segurança da informação, de preferência firewall NGFW (próxima geração), visto que possuem recursos com IPS, IDS, controle de navegação, VPN e outros.

- Importante: Se existir publicações para internet ou acesso externo, ajustar as regras para o fim proposto. O registro e armazenamento dos logs é de suma importância, afinal o Marco Civil da Internet existe há vários anos.

- Antivírus: É fundamental que todo o parque tecnológico (servidores e estações) estejam com antivírus instalado e atualizado, visto que é necessário somente um equipamento vulnerável para gerar um grande incidente de segurança da informação (vide ransomware).

- Backup: estrutura primordial para qualquer organização hoje em dia, afinal quantas empresas fecharam ou ainda não conseguiram retomar as atividades após um ataque de ransomware?

- O principal erro na hora de configurar o backup, é não levantar com o negócio os tempos de RTO (Recovery Time Objective) e RPO (Recovery Point Objective) aceitáveis, bem como não apresentar a estrutura macro do backup atual (tipo do job, periodicidade, massa de dados, criptografia, local do backup e outros).

- Importante: Indiferente se o backup for realizado em fita LTO ou em nuvem, é necessário a criptografia do mesmo para evitar incidentes de Segurança da Informação. Não é recomendável realizar somente um backup local ou em hd externo, visto que existem vulnerabilidades neste cenário.

- Servidores: A criticidade da área de TIC é alta para qualquer organização, indiferente do porte ou setor; portanto, possuir equipamentos corporativos e com garantia é necessário para a continuidade dos negócios, em caso de incidentes. Outro ponto relevante é possuir um ambiente de alta disponibilidade e com estrutura de Disaster Recovery configurado. Afinal, qual será o prejuízo se a empresa ficar um, cinco, trinta dias indisponível?

- Banco de dados: O banco de dados é uma das estruturas mais críticas que a empresa tem que lidar, já que grande parte das informações estratégicas estão armazenadas nele, seja pelo ERP, CRM ou outros sistemas. É importante que seja definida uma política de acesso (gestão das credenciais de acesso administrador) para o banco de dados, bem como habilitar os logs de transação e criptografar as informações.

- Desenvolvimento: Com o aumento exponencial dos tipos de ataques virtuais, exploração de vulnerabilidades e crimes cibernéticos, é importante que a empresa adote os conceitos de desenvolvimento seguro para o seu dia a dia.

Gestão de Segurança da Informação - LGPD:

- Política de Segurança da Informação (PSI): Instrumento indispensável para a segurança da informação dentro das empresas, visto que na PSI são estruturadas e formalizadas as diretrizes de segurança da informação e seus principais controles (regras do jogo).

- Trabalhos de conscientização: Atividade fundamental para que os colaboradores entendam a importância do tema (segurança da informação) e crie uma cultura voltada ao comportamento seguro, reduzindo assim, incidentes de segurança da informação, entre eles: phishing; engenharia social; vazamento de informação e outros.

- Gestão de Acesso Lógico (credencial de acesso – login e senha): Possuir um processo claro sobre os tipos de acesso no ambiente, não permitir credencial genérica, não permitir o compartilhamento da senha entre os colaboradores, definir um tempo de vida útil (troca periódica), habilitar a complexidade, dentre outros ajustes necessários para manter um alicerce sólido em Segurança da Informação no ambiente corporativo.

- Sistema de Gestão de Continuidade de Negócio: A formalização das ações a serem realizadas para acionar uma contingência, recuperar um ambiente em momentos de crise e, posteriormente o retorno à sua normalidade, são relevantes para que a empresa tenha confiança que a área de TIC possui ações planejadas (melhores práticas) para lidar com possíveis incidente deste nível.

- Importante: Os Planos de Continuidade de Negócios (PCN), também são utilizados para formalizar ao negócio as responsabilidades, canais de comunicação, tempos de recuperação, possíveis perda de dados (RPO), parceiros envolvidos, dentre outras informações relevantes para o contexto.

- Observação: Também é recomendado desenvolver planos para as áreas críticas de negócio continuarem seus processos ou minimizarem os impactos no caso de ausência (parcial ou total).

- Gestão de Riscos de Segurança da Informação: Processo crucial dentro de um ambiente corporativo com dependência total dos sistemas e recursos de TIC. Por meio da gestão de riscos de SI é possível levantar as principais ameaças que possam comprometer a segurança da informação e direcionar ações para mitigar os riscos envolvidos.

- Classificação da Informação: Não é possível proteger aquilo que não conhecemos, ou não sabemos onde está, quem tem acesso, para quem é compartilhado e outros. Portanto, precisamos mapear as informações críticas e/ou sensíveis, realizar uma avaliação (assessment) do cenário atual “AS IS” e direcionar o que precisa ser feito para evoluir o nível de maturidade atual “TO BE” e, consequentemente, reduzir à exposição ao risco de um acesso não autorizado, vazamento de informação, etc…

- Gestão de Incidentes de Segurança da Informação: Assim como o PCN é importante para saber qual ação/atividade/cenário realizar em momentos de crise, a lógica é a mesma para tratar a gestão de incidentes de SI. É recomendável a empresa possuir planos para monitorar, detectar, analisar e corrigir ameaças que possam comprometer a segurança, entre eles, ataques DDOS, ransomware, malware, ataques direcionados, acessos não autorizados e vazamento de informações.

O objetivo deste artigo foi apresentar que sem uma estrutura inicial/mínima tecnologia e de gestão/processos, será difícil as empresas entrarem em conformidade (compliance) com as exigências apresentadas pela LGPD.